Was ist Account-Takeover-Betrug?

Account Takeover Fraud (ATO) ist ein Cyberangriff, bei dem ein unbefugter Akteur die Kontrolle über ein legitimes Nutzerkonto übernimmt. Statt Software-Schwachstellen auszunutzen, setzen Angreifer auf gestohlene Zugangsdaten, schwache Authentifizierungskontrollen und automatisierte Bots, um sich als echte Nutzer auszugeben.

Sobald der Zugriff erlangt ist, können Angreifer betrügerische Transaktionen durchführen, persönliche oder finanzielle Daten stehlen, Kontoeinstellungen ändern oder kompromittierte Konten für weitere Angriffe missbrauchen. Da die Aktivitäten von gültigen Konten ausgehen, ist es oft schwierig, sie mit klassischen Sicherheitskontrollen zu erkennen.

Mit dem Aufkommen von Automatisierung und Credential-Leaks ist Account-Takeover-Betrug zu einer der skalierbarsten und schädlichsten Formen von Cyberkriminalität geworden.

Warum Account-Takeover-Prävention wichtig ist

Account-Takeover-Angriffe richten Schäden an, die sich über die Zeit vervielfachen. Unmittelbare finanzielle Verluste durch Betrug, Rückerstattungen und Chargebacks sind oft nur der Anfang.

Unternehmen erleben außerdem eine steigende Kundenabwanderung, weil Nutzer das Vertrauen in die Sicherheit der Plattform verlieren. Eine öffentliche Bekanntmachung von Sicherheitsvorfällen verstärkt den Reputationsschaden – besonders in regulierten Branchen. Rechtliche und Compliance-Strafen können folgen, wenn personenbezogene Daten offengelegt werden oder Kontrollen als unzureichend gelten.

Weil kompromittierte Konten für weitere Angriffe wiederverwendet werden können, werden unbehandelte ATO-Vorfälle häufig zu wiederkehrenden Problemen statt zu einmaligen Ereignissen.

Häufige Account-Takeover-Techniken

| Angriffstyp | Was es bewirkt | Hauptziele | Auswirkungen |

|---|---|---|---|

| Credential Stuffing | Testet geleakte Benutzername/Passwort-Kombinationen in großem Maßstab mithilfe von Bots | Login-Seiten, APIs | Massenhafte Kontoübernahmen, Betrug |

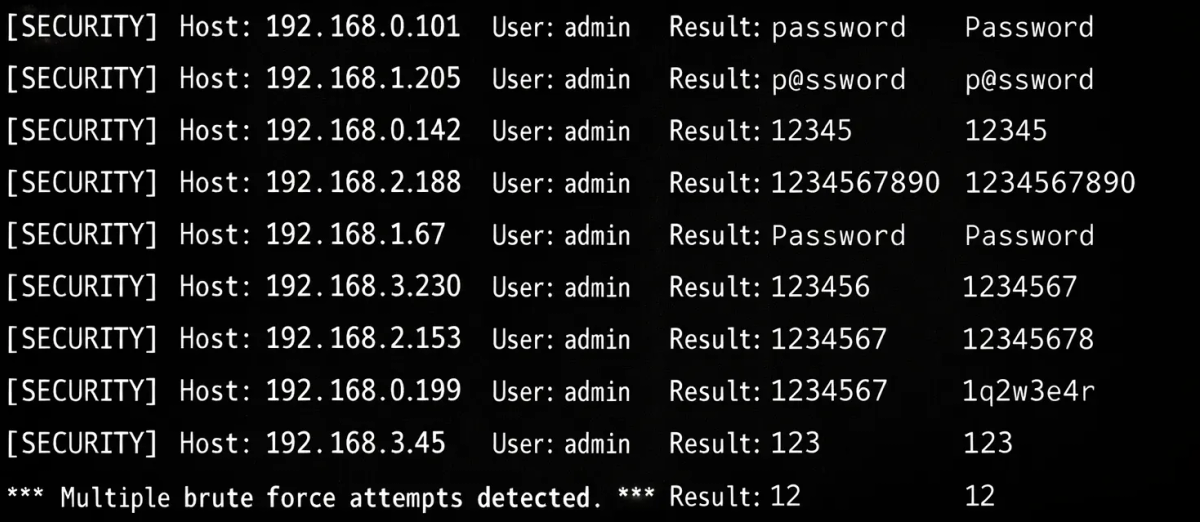

| Brute-Force-Angriffe | Probiert automatisch viele Passwortkombinationen aus | Konten mit schwachen Passwörtern | Konto-Sperrungen, unbefugter Zugriff |

| Phishing | Täuscht Nutzer, um Zugangsdaten auf gefälschten Seiten einzugeben | Endnutzer | Diebstahl von Zugangsdaten, nachgelagerter ATO |

| Malware & Keylogging | Erfasst Zugangsdaten von infizierten Geräten | Einzelne Nutzer | Unbemerkt, wiederholte Kompromittierung |

| Man-in-the-Middle (MitM) | Fängt Authentifizierungsverkehr ab | Öffentliche Netzwerke | Sitzungsübernahme |

Kontrollen zur Account-Takeover-Prävention und die Rolle von CAPTCHAs

Effektive Account-Takeover-Prävention erfordert eine mehrschichtige Verteidigungsstrategie.

Strenge Passwort-Richtlinien reduzieren schwache Zugangsdaten, verhindern aber keine Wiederverwendung. Multi-Faktor-Authentifizierung senkt das Risiko deutlich, stoppt jedoch nicht Bots, die Login-Endpunkte fluten. Rate Limiting verlangsamt Brute-Force-Angriffe, ist aber gegen verteilte Bot-Netzwerke wenig wirksam. Verhaltensanalyse erkennt Anomalien, reagiert jedoch oft erst nach einer Kompromittierung.

CAPTCHAs setzen an einer anderen, entscheidenden Stelle der Angriffskette an: Sie stoppen automatisierten Missbrauch, bevor die Authentifizierungslogik erreicht wird.

Indem sie Menschen von Bots unterscheiden, blockieren CAPTCHAs automatisierte Login-Versuche, schützen Registrierungs- und Passwort-Reset-Flows und verhindern groß angelegte Credential-Stuffing-Kampagnen. Diese frühe Intervention reduziert Betrug, Infrastruktur-Last und nachgelagerte Kosten für Incident Response.

Klassische CAPTCHAs bringen jedoch Herausforderungen für Usability und Datenschutz mit sich. Deshalb sind moderne CAPTCHA-Lösungen essenziell.

Warum TrustCaptcha ideal für Account-Takeover-Prävention ist

TrustCaptcha wurde speziell für moderne Account-Takeover-Prävention entwickelt und adressiert sowohl technische als auch regulatorische Anforderungen der Authentifizierungssicherheit.

TrustCaptcha arbeitet unsichtbar und bringt keine Rätsel oder Unterbrechungen in die User Journey. Es ist datenschutzfreundlich per Design und verwendet weder Cookies noch Cross-Site-Tracking. Barrierefreiheit ist integriert, sodass alle Nutzer ohne besondere Anpassungen eine gute Erfahrung haben.

Vor allem stoppt TrustCaptcha Bots, bevor Zugangsdaten getestet werden. Durch die Kombination aus Proof-of-Work-Challenges und intelligentem Bot-Scoring neutralisiert es groß angelegte Automatisierung, während Systemressourcen und der Zugriff legitimer Nutzer geschützt bleiben.

Best Practices zur Account-Takeover-Prävention

Um die Wirksamkeit zu maximieren, sollte TrustCaptcha als Teil einer umfassenderen Sicherheitsstrategie eingesetzt werden.

Am besten integrierst du es in Login-Seiten, Registrierungsformulare, Passwort-Reset-Flows und API-Authentifizierungs-Endpunkte. Zusätzlich sollten Unternehmen MFA für risikoreiche Aktionen erzwingen, Login-Anomalien überwachen, Nutzer zu Phishing aufklären und APIs sowie mobile Zugänge absichern.

Zusammen reduzieren diese Maßnahmen die Wahrscheinlichkeit und die Auswirkungen von Account-Takeover-Angriffen deutlich.

Fazit

Account-Takeover-Prävention ist nicht länger optional. Heute ist sie eine grundlegende Voraussetzung für sichere digitale Prozesse. Während Angreifer immer stärker automatisieren und raffinierter werden, müssen Organisationen Verteidigungen einsetzen, die ebenso gut skalieren.

Moderne CAPTCHA-Lösungen wie TrustCaptcha bieten eine starke Möglichkeit, Bots zu stoppen, Nutzerkonten zu schützen und Vertrauen zu bewahren – ohne dass Nutzer es überhaupt merken.

👉 TrustCaptcha kostenlos testen und sehen, wie moderner CAPTCHA-Schutz deine Account-Takeover-Präventionsstrategie stärkt.