Brute-Force-Angriffe verstehen und was sie typischerweise angreifen

Brute-Force-Angriffe gehören weiterhin zu den hartnäckigsten und schädlichsten Bedrohungen in der modernen Cybersicherheit. Sie sind besonders effektiv – vor allem bei Organisationen mit exponierten Authentifizierungsflächen und uneinheitlichen Identity-Kontrollen. Praktisch betrachtet ist ein Brute-Force-Angriff eine Trial-and-Error-Methode, bei der automatisierte Tools wiederholt Login-Zugangsdaten, Verschlüsselungsschlüssel oder Access-Tokens erraten, bis etwas funktioniert.

Für IT-Teams ist entscheidend: Brute Force zeigt sich selten als einzelner, klarer Vorfall. Meist ist es eine anhaltende Druckkampagne – geskriptete Versuche, Credential Stuffing mit Leaks aus Datenpannen und verteilte Botnetze, die einfache IP-Blocks umgehen sollen. Deshalb ist das moderne Ziel nicht nur, „einen Angreifer zu blockieren“, sondern Brute-Force-Angriffe zu verhindern, indem Sie die Automatisierbarkeit von Authentifizierungsversuchen in Ihrer Umgebung reduzieren – ohne Reibung für legitime Nutzer zu erzeugen oder Ihren Support durch Lockouts zu überlasten.

In der Praxis zielen Brute-Force-Kampagnen häufig auf Login-Formulare und Authentifizierungs-Endpunkte, Admin-Dashboards und CMS-Panels, API-Authentifizierung, VPN- und Remote-Access-Gateways sowie Passwort-Reset- / OTP-Verifizierungs-Endpunkte. Jede exponierte Authentifizierungsfläche ist ein potenzieller Einstiegspunkt – besonders, wenn sie wiederholt in großem Maßstab getroffen werden kann oder wenn die Endpoint-Defenses über Web, Mobile und API hinweg inkonsistent sind. Mit zunehmender Automatisierung, KI-getriebenen Bots und Credential-Leaks sind Brute-Force-Techniken schneller, günstiger und schwerer zu erkennen geworden. Dieser Guide bietet einen vollständigen Überblick über Brute-Force-Angriffstypen, wie Sie sie erkennen, wie Sie ihre Auswirkungen eindämmen – und vor allem, wie Sie Brute-Force-Angriffe verhindern.

Verschiedene Arten von Brute-Force-Angriffen und wie man jede davon blockt

Brute Force ist nicht eine einzige Technik. Angreifer wählen unterschiedliche Vorgehensweisen – je nachdem, was sie wissen, was sie erbeutet haben und welche Abwehrmaßnahmen sie erwarten. Die folgende Tabelle zeigt gängige Varianten und die Gegenmaßnahmen, die am besten funktionieren.

| Angriffstyp | Wie er funktioniert | Was Angreifer typischerweise benötigen | Typische Ziele | Auswirkung | Wirksamste Gegenmaßnahmen |

|---|---|---|---|---|---|

| Klassischer Brute Force | Probiert automatisch sehr viele Passwörter aus, bis eines passt | Nichts | Login-Formulare, Admin-Panels | Knackt schwache Passwörter; erzeugt hohe Auth-Last | Starke Passwort-Policy, Rate Limiting, Captcha, Lockout-Schwellen |

| Dictionary Guessing | Nutzt gängige Passwortlisten und Wordlists (oft mit geleakten „Top-Passwörtern“) | Eine Passwortliste; manchmal bekannte Usernames | Consumer-Logins, CMS, SaaS-Portale | Schnelle Kompromittierung vorhersehbarer Passwörter | Starke Passwortregeln, verbotene Passwortlisten, Captcha, MFA |

| Hybrid Guessing | Kombiniert Dictionary-Wörter mit Mustern | Wordlists + typische Muster | Enterprise-Portale, SSO-Login-Seiten | Überwindet „halb-starke“ menschliche Passwörter | Passwort-Manager, zufällige Passphrasen, Captcha, MFA |

| Password Spraying | Probiert eine kleine Menge populärer Passwörter über viele Accounts, um Lockouts zu vermeiden | Eine Liste von Usernames | SSO, E-Mail, Unternehmens-Apps | Langsam, aber skalierbar; kompromittiert mehrere Accounts | Captcha, MFA, Anomalie-Erkennung, per-Account- und per-IP-Drosselung |

| Credential Stuffing | Verwendet geleakte Username/Passwort-Paare über mehrere Websites hinweg wieder | Credential-Dumps aus Leaks | E-Commerce, Login | Hohe Erfolgsquote bei Passwort-Wiederverwendung | Captcha, MFA, Checks gegen geleakte Passwörter |

| Reverse Brute Force | Nutzt ein bekanntes Passwort gegen viele Usernames (z. B. „Welcome123!“) | Ein wahrscheinliches Passwort | Mitarbeiter-Portale, Legacy-Systeme | Kann mehrere Nutzer schnell kompromittieren | Captcha, MFA, Passwort-Hygiene, Monitoring |

| Verteilter Brute Force (Botnetze) | Verteilt Versuche über viele IPs/Devices, um IP-basierte Blocks zu umgehen | Botnet-Kapazität | Hochwertige Ziele | Umgeht einfache IP-Blocks; anhaltender Druck | Proof-of-Work CAPTCHA (TrustCaptcha), Verhaltens-Scoring, adaptive Drosselung |

| Session-/Token-Guessing | Versucht, schwache Tokens, Session-IDs oder API-Keys zu erraten oder zu bruteforcen | Wissen über Token-Formate oder schwache Entropie | APIs, Session-Endpunkte | Account-Übernahme ohne Passwörter | Starke Token-Generierung, Rotation, Rate Limiting, Captcha, Token-Lebensdauer |

| Missbrauch von Passwort-Resets | Greift Reset-Flows an, um gültige Accounts zu finden oder OTP-Codes zu bruteforcen | Endpoint-Zugriff; teils geleakte E-Mails | Reset- + OTP-Verifizierungs-Endpunkte | Account-Enumeration, Übernahmeversuche, Support-Overload | Captcha, Rate Limits, OTP-Härtung, Anti-Enumeration-Messaging |

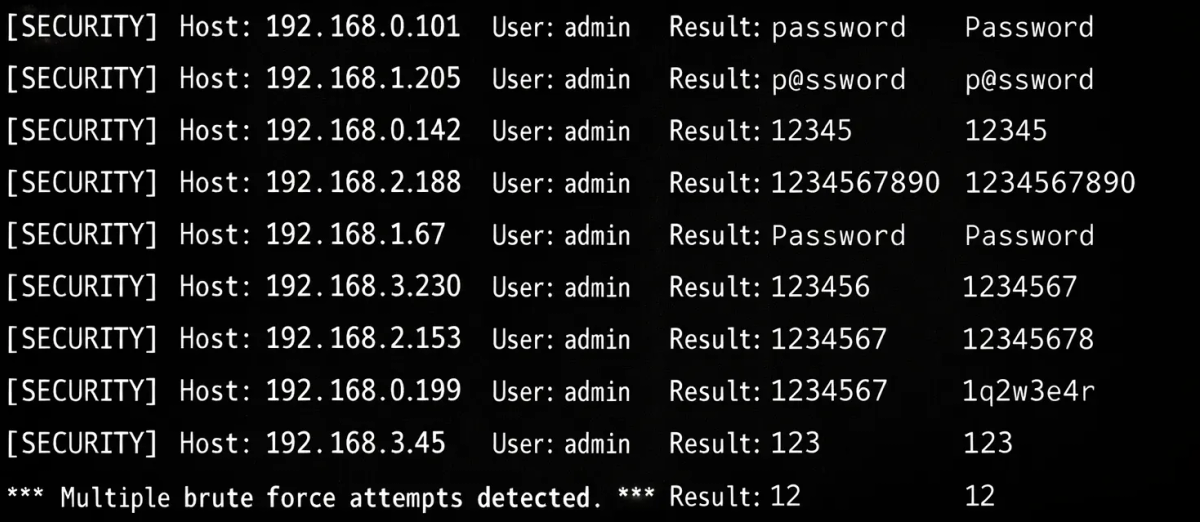

Indikatoren für Brute-Force-Angriffe

Wenn Sie auffälliges Authentifizierungsverhalten sehen, haben Sie es wahrscheinlich mit einem automatisierten Versuch gegen Ihre Authentifizierungsflächen zu tun.

Um einen Brute-Force-Versuch zu erkennen, achten Sie auf Muster, die eher auf Automatisierung als auf Nutzerfehler hindeuten:

- Ein Anstieg von Logins, der sich um eine kleine Menge an Accounts gruppiert, wobei viele davon fehlschlagen.

- Versuche über viele Accounts hinweg mit demselben Passwort-Guess.

- Wiederholte Login-Requests mit rotierenden IPs oder ungewöhnlichen Geografien.

Was tun, wenn Sie einen Brute-Force-Angriff vermuten

Wenn ein Brute-Force-Angriff läuft, zählt Geschwindigkeit. Das Ziel ist, die Automatisierungskapazität schnell zu reduzieren, ohne breite Lockouts zu verursachen, die den Betrieb stören.

Empfohlene Sofortmaßnahmen:

- Schützen Sie den Endpunkt sofort mit einem CAPTCHA, um Automatisierung zu stoppen.

- Drosseln Sie Requests auf Auth-, Reset- und OTP-Endpunkten (IP-/User-basiert).

- Aktivieren Sie MFA (oder erzwingen Sie Step-up-Authentifizierung) für riskante Logins.

- Falls nötig, sperren Sie gezielte Accounts temporär oder schützen Sie sie per Step-up.

- Erzwingen Sie Passwort-Resets für Accounts mit Kompromittierungs-Anzeichen.

- Prüfen Sie Logs und Alerts auf erfolgreiche Logins aus verdächtigen Regionen oder von unbekannten Geräten.

Wie man Brute-Force-Angriffe verhindert (mehrschichtige Strategie)

Es gibt keine einzelne Lösung, die alle Arten von Brute-Force-Angriffen verhindert. Am nachhaltigsten ist eine mehrschichtige Kombination mehrerer Maßnahmen:

- Starke Passwort-Policies (Länge, Einzigartigkeit, verbotene Passwortlisten)

- CAPTCHA-basierter Bot-Schutz, um automatisierte Angriffe zu stoppen

- Multi-Faktor-Authentifizierung (MFA) als Schutz gegen Account-Übernahmen

- Monitoring und Alerting für Anomalien an Auth-Endpunkten

- Rate Limiting und Throttling, um Hochfrequenz-Versuche zu reduzieren

CAPTCHAs helfen, weil sie den größten Vorteil von Angreifern adressieren: Automatisierung. Ohne Automatisierung wird Brute Force langsam, ineffizient und teuer. Ein modernes CAPTCHA reduziert außerdem Folgekosten: weniger authentifizierungsbezogene Incidents, weniger durch Bots ausgelöste Passwort-Resets und weniger unnötige Last auf Identity-Systemen.

Wie CAPTCHAs helfen, Brute-Force-Angriffe zu verhindern

Moderne CAPTCHAs sind besonders wirksam, um automatisierte Brute-Force-Angriffe abzumildern, indem sie eine menschliche und technische Verifikationsschicht hinzufügen, bevor Ihre Anwendung die Anfrage akzeptiert. In der Praxis helfen sie, weil:

- Sie verhindern, dass Bots Login-Formulare in hoher Geschwindigkeit wiederholt absenden.

- Sie automatisierte Tools stören, die durch Passwortlisten und Credential-Dumps iterieren.

- Sie musterbasierte Login-Versuche brechen, die auf vorhersehbaren, wiederholbaren Requests beruhen.

- Sie Angreifer verlangsamen, indem jeder Versuch zusätzliche Arbeit erfordert.

- Sie sowohl Burst-Angriffe als auch „Low-and-Slow“-Angriffe reduzieren, die Erkennung vermeiden wollen.

In Kombination mit Schutzmaßnahmen wie MFA und Monitoring wird ein CAPTCHA zu einer zentralen Verteidigungslinie, die Brute-Force-Angriffe ineffizient und deutlich leichter einzudämmen macht – ohne harte Maßnahmen, die legitime Nutzer beeinträchtigen.

TrustCaptcha vorstellen: Ein modernes CAPTCHA zur Brute-Force-Abwehr

TrustCaptcha ist ein CAPTCHA der nächsten Generation für Organisationen, die starke Sicherheit benötigen, ohne Privatsphäre, Barrierefreiheit oder Conversion zu opfern. Es läuft unsichtbar im Hintergrund und fokussiert sich darauf, Automatisierung dort zu stoppen, wo es am wichtigsten ist: an Authentifizierungs- und Verifizierungs-Endpunkten.

Wie TrustCaptcha Brute-Force-Angriffe verhindert (Proof of Work + Bot Score)

TrustCaptcha verhindert Brute-Force-Angriffe mit zwei Mechanismen, die automatisiertes Raten und verteilten Bot-Traffic direkt untergraben.

Proof of Work (PoW):

TrustCaptcha nutzt Proof of Work, um pro Request eine kleine Rechenaufgabe zu verlangen. Für echte Nutzer passiert das schnell und unsichtbar. Für Bots im großen Maßstab verändert es die Ökonomie:

- Jeder Versuch verbraucht Rechenleistung.

- Angriffe mit hohem Volumen werden per Design langsamer.

- Verteilte Botnetze zahlen pro Request.

- Aus „billigem Raten“ wird teures, gedrosseltes Raten.

Im Kontext von Brute Force skaliert PoW gegen automatisierten Missbrauch, ohne normale Nutzer zu blocken. Das ist besonders wertvoll in High-Traffic-Umgebungen, in denen man sich nicht ausschließlich auf Lockouts oder IP-Blocks verlassen kann, ohne Kollateralschäden zu verursachen.

Bot Score:

TrustCaptcha vergibt außerdem einen Bot-Score, indem Request-Kontext und Verhalten analysiert werden. Der Vorteil: eine intelligentere Steuerungsebene:

- Traffic mit geringem Risiko passiert reibungslos.

- Verdächtige Muster und Angriffe dauern länger und werden für Angreifer teurer.

- Bösartige Automatisierung wird verlangsamt oder blockiert.

Dieser risikobasierte Ansatz ist besonders hilfreich bei Brute-Force-Szenarien, in denen Angreifer IPs rotieren, Browser imitieren und versuchen, sich in echten Traffic zu mischen. Statt auf fragile Allow/Block-Regeln zu setzen, passt sich TrustCaptcha dem Risikolevel an – für stärkere Sicherheit bei gleichzeitig hoher Conversion und Barrierefreiheit.

Fazit

Brute-Force-Angriffe sind eine häufige Bedrohung. Sie sind meist automatisiert und zielen häufig auf genau die Endpunkte, von denen jede Anwendung abhängt: Login, Reset, OTP und API-Auth. Die gute Nachricht: Organisationen können mehrschichtige Abwehrmaßnahmen aufbauen und die Automatisierung von Angreifern frühzeitig brechen.

Moderner CAPTCHA-Schutz gehört weiterhin zu den effektivsten Wegen, Brute-Force-Versuche an der Quelle zu stoppen. Mit Proof of Work und Bot-Scoring macht TrustCaptcha automatisiertes Raten teuer, langsam und deutlich weniger erfolgversprechend – ohne dass legitime Nutzer es überhaupt merken.

👉 TrustCaptcha kostenlos testen und sehen Sie, wie es in Ihrer Umgebung funktioniert.