Kontext: Das wachsende Risiko digitaler Zugriffe

Digitale Zugänge sind heute die wichtigste Angriffsfläche moderner Organisationen. Cloud-Plattformen, SaaS-Anwendungen, APIs und verteilte Arbeitsmodelle haben die Anzahl der zu schützenden Identitäten und Zugriffspunkte massiv erhöht. Dadurch ist Identity und Access Management von einer reinen IT-Disziplin zu einer zentralen Sicherheitspriorität geworden.

Jeder Mitarbeiter-Login, jede Kundenregistrierung und jede privilegierte Admin-Sitzung stellt einen potenziellen Einstiegspunkt für Angreifer dar. Schwache IAM-Sicherheit führt zu Kontoübernahmen, Datenschutzverletzungen, Compliance-Verstößen und Vertrauensverlust bei Kunden. Deshalb gilt Identität heute als neue Sicherheitsgrenze.

Identity- und Access-Management-Sicherheit bildet die Grundlage für die Zugriffskontrolle von Mitarbeitern, Kunden und Maschinenidentitäten. Klassisches IAM allein reicht jedoch nicht mehr aus. Automatisierte Angriffe, Bots und Missbrauch erfordern zusätzliche Schutzebenen – insbesondere an Authentifizierungs- und Autorisierungsendpunkten.

Identity and Access Management (IAM): Grundlagen und Identitätstypen

Was ist Identity and Access Management?

Identity and Access Management regelt, wie digitale Identitäten erstellt, verwaltet, authentifiziert und autorisiert werden. Es verbindet Identitätsverwaltung mit Zugriffskontrolle, um Sicherheitsrichtlinien konsistent durchzusetzen.

Im Kern stellt IAM-Sicherheit sicher, dass:

- nur legitime Nutzer Zugriff erhalten

- Zugriffsrechte Rollen und Risiken entsprechen

- Aktivitäten nachvollziehbar, prüfbar und compliance-konform sind

IAM ist ein zentraler Baustein von Zero-Trust-Strategien, regulatorischer Compliance und moderner IT-Sicherheitsarchitekturen. Ohne starke IAM-Sicherheit lassen sich selbst robuste Perimeterschutzmaßnahmen umgehen.

Identitätsverwaltung und Zugriffskontrolle

Identitätsverwaltung (ID Management)

Die Identitätsverwaltung steuert den gesamten Lebenszyklus einer Identität:

- Anlegen neuer Nutzer- und Servicekonten

- Anpassung von Berechtigungen bei Rollenänderungen

- Entzug von Zugriffen, wenn sie nicht mehr benötigt werden

Mangelhafte Identitätsverwaltung führt zu verwaisten Konten, übermäßigen Berechtigungen und erhöhtem Risiko – und schwächt die Zugriffssicherheit erheblich.

Zugriffskontrolle

Zugriffskontrolle definiert, wer auf welche Ressourcen unter welchen Bedingungen zugreifen darf. Gängige Modelle sind:

- RBAC (rollenbasierte Zugriffskontrolle)

- ABAC (attributbasierte Zugriffskontrolle)

- Prinzip der minimalen Rechtevergabe

Moderne Umgebungen erfordern eine kontinuierliche Bewertung von Zugriffsentscheidungen – nicht nur eine einmalige Anmeldung.

Privileged Identity Management (PIM)

Privileged Identity Management schützt Konten mit erweiterten Berechtigungen, etwa Administrator- oder Servicekonten. Diese Identitäten sind besonders wertvolle Angriffsziele.

Zentrale Risiken im PIM sind:

- Dauerhafte, nicht zeitlich begrenzte Privilegien

- Diebstahl und Missbrauch von Zugangsdaten

- Fehlende Transparenz über privilegierte Sitzungen

Best Practices für IAM-Sicherheit umfassen:

- Just-in-Time-Zugriff auf privilegierte Konten

- Genehmigungsbasierte Freigabeprozesse

- Überwachung und Protokollierung privilegierter Sitzungen

Customer Identity and Access Management (CIAM)

CIAM schützt Identitäten von Kunden, Partnern und externen Nutzern. Im Vergleich zum Workforce-IAM ist CIAM geprägt durch:

- sehr große Identitätsvolumina

- öffentlich erreichbare Authentifizierungsendpunkte

- hohe Erwartungen an eine reibungslose User Experience

Typische CIAM-Sicherheitsherausforderungen sind:

- Kontoübernahmen

- Erstellung gefälschter Konten

- Bot-gesteuerter Missbrauch von Login- und Registrierungsprozessen

Die Balance zwischen Benutzerfreundlichkeit und starker IAM-Sicherheit ist entscheidend für Vertrauen und Umsatz.

IAM-Sicherheit: Bedrohungen und Schutzmaßnahmen

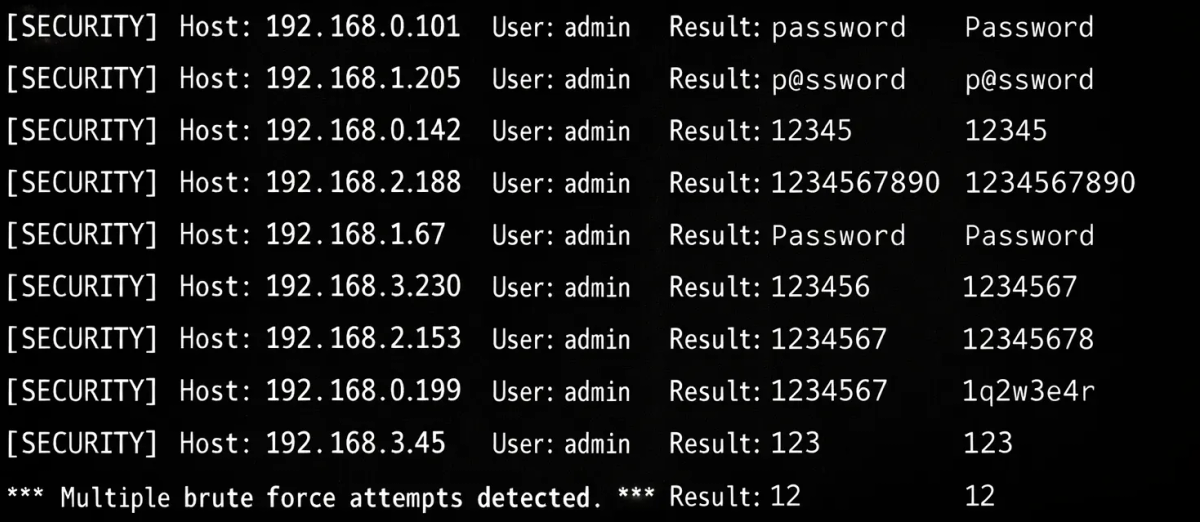

Bedrohungslandschaft der IAM-Sicherheit

| Bedrohung | Beschreibung |

|---|---|

| Credential Stuffing | Wiederverwendung geleakter Zugangsdaten |

| Brute-Force-Angriffe | Automatisiertes Passwort-Raten |

| Bot-Missbrauch | Automatisierte Login- und Signup-Angriffe |

| Privilegieneskalation | Übermäßige oder falsch konfigurierte Rechte |

| Insider-Bedrohungen | Missbrauch legitimer Zugriffe |

| Compliance-Lücken | Unzureichende Zugriffsprotokollierung |

Diese Risiken zeigen, warum moderne Zugriffssicherheit über reine Passwortkontrollen hinausgehen muss.

Stärkung der IAM-Sicherheit durch mehrschichtige Kontrollen

Effektive IAM-Sicherheit basiert auf mehreren sich ergänzenden Schutzmaßnahmen:

| Sicherheitsmaßnahme | Zweck |

|---|---|

| Multi-Faktor-Authentifizierung | Reduziert das Risiko gestohlener Zugangsdaten |

| Risikobasierte Authentifizierung | Dynamische Anpassung des Sicherheitsniveaus |

| Kontinuierliche Überwachung | Erkennung ungewöhnlicher Zugriffe |

| Prinzip der minimalen Rechte | Begrenzung des Schadensausmaßes |

| Bot-Abwehr | Stoppt automatisierten Missbrauch |

CAPTCHA als zentraler Baustein der IAM-Sicherheit

Klassische IAM-Mechanismen reichen nicht aus, um automatisierte Angriffe vollständig zu verhindern. Bots umgehen Passwörter, rotieren IP-Adressen und imitieren menschliches Verhalten. Deshalb ist CAPTCHA heute ein wesentlicher Bestandteil moderner IAM-Sicherheit, insbesondere in CIAM- und privilegierten Zugriffsszenarien.

CAPTCHA schützt:

- Login-Endpunkte

- Registrierungsprozesse

- Passwort-Zurücksetzungen

Besonders im CIAM ist eine reibungsarme CAPTCHA-Lösung entscheidend. Richtig eingesetzt erhöht CAPTCHA die Sicherheit, ohne Conversion-Raten zu beeinträchtigen.

Moderne CAPTCHA-Lösungen für IAM: TrustCaptcha

TrustCaptcha wurde speziell entwickelt, um Identity- und Access-Management-Sicherheit zu stärken – ohne legitime Nutzer zu frustrieren.

Wie TrustCaptcha die IAM-Sicherheit verbessert

TrustCaptcha schützt IAM- und CIAM-Endpunkte mit zwei fortschrittlichen Mechanismen:

1. Proof of Work (PoW)

TrustCaptcha verlangt von Clients einen geringen Rechenaufwand, der für Menschen kaum spürbar, für Bots im großen Maßstab jedoch teuer ist. Dadurch:

- werden automatisierte Angriffe verlangsamt

- werden Credential-Stuffing- und Brute-Force-Angriffe wirtschaftlich unattraktiv

- werden Login-, Registrierungs- und Passwort-Reset-Flows geschützt

2. Intelligentes Bot-Scoring

TrustCaptcha analysiert kontinuierlich Verhaltenssignale und weist jeder Anfrage einen Bot-Score zu. Das ermöglicht:

- risikobasierte Zugriffskontrollen

- nahtlose Nutzererlebnisse für echte Nutzer

- starke Abwehr automatisierter Angriffe

Warum TrustCaptcha ideal für modernes IAM und CIAM ist

- Schutz öffentlich zugänglicher Authentifizierungsendpunkte

- Nahtlose Integration in bestehende Zugriffskontrollen

- Hohe Sicherheit bei gleichzeitig guter User Experience

- Ideal für CIAM-Plattformen, privilegierte Zugänge und risikoreiche Authentifizierungsszenarien

Indem Bots bereits vor der eigentlichen Authentifizierung gestoppt werden, stärkt TrustCaptcha die IAM-Sicherheit an ihren kritischsten Punkten.

Fazit: Robuste Zugriffssicherheit nachhaltig aufbauen

Moderne Organisationen müssen Identity and Access Management, Privileged Identity Management, CIAM und Bot-Abwehr in einer ganzheitlichen, mehrschichtigen Sicherheitsstrategie vereinen.

IAM-Sicherheit muss sich an automatisierte Bedrohungen anpassen. CAPTCHA ist dabei kein Usability-Kompromiss mehr, sondern – richtig umgesetzt – ein leistungsfähiger Enabler für sichere und skalierbare Zugriffe.

TrustCaptcha bietet genau diese Balance: Schutz digitaler Identitäten, exzellente Nutzererfahrung und starke Zugriffskontrolle für moderne digitale Ökosysteme.

Nächste Schritte

Stärken Sie Ihre Identity- und Access-Management-Sicherheit noch heute.

👉 TrustCaptcha kostenlos testen und erleben Sie, wie Proof-of-Work und Bot-Scoring Ihre IAM- und CIAM-Umgebungen in Echtzeit schützen.